Cet article est publié sous licence CC BY-NC-SA

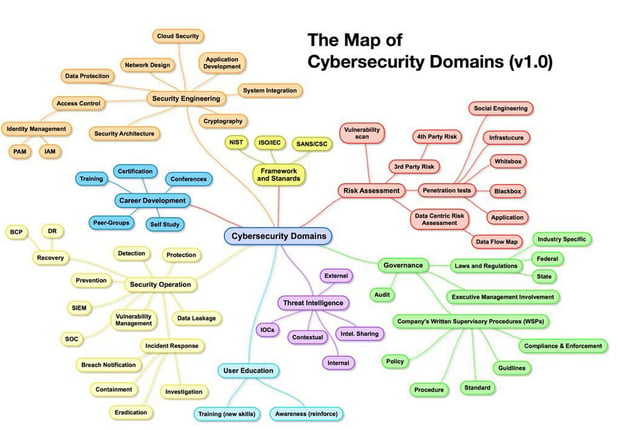

Et voilà, je vous parle de sécurité des systèmes d’information et vous vous retrouvez avec ce schéma en tête... :

Loin de moi l'idée de descendre à ce niveau de détail ! Mon but est simplement de vous sensibiliser à quelques grands principes de sécurité en vous alertant sur les risques associés, et en vous guidant au travers d'actions palliatives.

Il est fondamental d’assurer la traçabilité des informations au sein de votre système d’information :

L'endroit où circule vos données est important, que celles-ci transitent à l'extérieur de vos systèmes d'information ou non.

En effet, même si elles ne circulent qu'en interne, êtes-vous capable de dire :

D’ailleurs, disposez-vous de données aux US ? Même au travers d'un replica ? Si c’est le cas, sachez que vous êtes peut-être soumis à l'invalidation du privacy shield.

L’un des aspects les plus négligés est celui du shadow IT. Il concerne tout ce qui transite « en dehors des radars » de la direction des systèmes d'information. Oui, on parle bien de ce rapport excel qui est fait chaque nuit et qui exporte des données automatiquement, de cet accès sur un replica de la base de données de production qui avait été ouvert pour un consultant externe (et qui n’a probablement jamais été fermé), de cet outil SaaS de BI branché sur une application métier, hébergé aux Etats-Unis, et vers lequel transitent les données de vos clients.

Afin de pallier ces situations assez problématiques, il est primordial de disposer d'une auditabilité de l'accès aux données, et de savoir qui a consulté, modifié ou supprimé une donnée, et quand.

Vous devez également être clairvoyant quant aux données personnelles dont vous disposez, leur utilisation et le recueil de consentement associé.

L'époque durant laquelle la CNIL pouvait simplement vous mettre un coup de baguette sur les doigts est révolue, et les amendes sont aujourd’hui loin d'être anodines. Le montant des sanctions pécuniaires peut s'élever jusqu'à 20 millions d'euros, ou dans le cas d'une entreprise, jusqu'à 4 % du chiffre d'affaires annuel mondial.

Tout cela sans compter les risques indirects occasionnés par une fuite de données qui viendrait à être relayée sur les réseaux sociaux, et qui pourrait considérablement dégrader votre image de marque.

💡 Une cartographie complète des accès et flux de données doit être réalisée et tenue à jour.

Maîtriser une donnée n'est déjà pas une mince affaire, mais maîtriser un flux humain en est une toute autre, de par sa nature imprévisible.

Cela ne doit pas pour autant vous empêcher de mettre en place un certain nombre de procédures et de garde-fous pour vous prévenir des problèmes les plus courants.

Dans un premier temps, vous pouvez mettre en place des processus d'onboarding et d'offboarding. Ceux-ci peuvent, par exemple, prendre la forme d'une simple checklist avec l'ensemble des choses à faire lors de l'arrivée, ou du départ d'un collaborateur (plan de passation de compétences avant le départ, révocation des accès, récupération de l'intégralité du matériel…).

Ces processus doivent être pilotés par les RH, et devront être mis à jour. Notez bien que si une base commune est envisageable, ces processus risquent toutefois d'être différents selon les postes.

Il est également important d'éviter toute zone de flou, voire de recoupement. Les zones de responsabilité doivent être clairement identifiées, quelle que soit la taille de votre structure.

Si vous êtes dans une structure de taille intermédiaire, vous aurez sans doute des personnes spécifiques dédiées à des thématiques précises. Par exemple, tous les sujets relatifs au traitement des données seront assurés par le DPO (délégué à la protection des données). Dans une structure plus modeste, ce sera peut-être directement la DSI.

Enfin, si anticiper les problèmes et mettre en place des solutions préventives est une excellente chose, le scénario du pire doit être également anticipé. Si un incident majeur venait à arriver, quel qu'il soit, il est important de savoir quelles sont les personnes qui devront être contactées en premier lieu selon la nature de l'incident.

Dès lors que vous avez un travail répétitif à réaliser, qu'il soit numérique ou non, il est nécessaire de considérer son automatisation.

Il est généralement difficile de se projeter sur les vertus de l'automatisation. On se focalise sur les coûts à court terme (développement, abonnement à de nouveaux outils), en oubliant les bénéfices tels que les économies et potentiels effets de leviers à venir, souvent indirects.

Pourtant, l'automatisation apporte plusieurs bénéfices. Évidemment elle est rejouable à souhait, sans effort, et permet des gains de temps et de productivité précieux.

Mais elle a également un autre bénéfice auquel on pense moins spontanément : l’automatisation permet de documenter vos processus.

Mettre en place l'automatisation d'une tâche vous force à réfléchir à tous les scénarios à traiter qui seront, de fait, documentés à travers l'automatisation.

Cette documentation est utile pour la personne qui met en place le processus, ou qui en demande l'automatisation, mais également pour ceux qui seront amenés à l'utiliser par la suite.

De ce fait, l'automatisation ouvre plus facilement la porte au changement, par exemple, pour ne pas enfermer une personne dans une compétence particulière, mais également pour changer plus facilement de fournisseur.

C'est une tendance de fond dans l'automatisation d'infrastructure. Si je sais que pour déployer mon application je dois commander 2 serveurs, les configurer, installer l'application, mettre en place le monitoring, etc… et que chacune de ces tâches est faite manuellement, je serai beaucoup moins enclin à changer de fournisseur une fois terminé, que si le processus entier est automatisé.

La question n'est pas de savoir si ça va arriver, mais quand et surtout comment vous allez y réagir ?

Faire en sorte que les incidents aient le moins de risques possibles d'arriver est un bon premier pas. Pour autant, cela ne doit pas vous empêcher de projeter le pire. Il est important de lister les scénarios du pire et de les anticiper.

Par exemple :

Ces scénarios sont à projeter dans des documents de type DRP (disaster recovery plan), qui définissent :

Ces trames doivent être découpées en section avec une estimation de temps, c'est-à- dire, par exemple : “pour revenir à une situation normale, on imagine qu'il faudra réaliser les actions A, B et C qui prendront respectivement 20, 60, 90 minutes”.

Le stress de ce type de situation est un mauvais conseiller, mieux vaut imaginer ces scénarios en ayant la tête froide pour n'avoir «qu'à dérouler» si la situation se produit.

Vous avez raffiné vos processus, automatisé un maximum de choses, mis en place des réponses préconçues aux incidents les plus à risque, tout devrait rouler maintenant, non ?

Pas encore ! Avoir un bon processus ne sert à rien si on ne l'éprouve jamais !

Pour ce faire, nous vous conseillons donc de simuler des incidents. L'intérêt de ces mises en scène est évidemment d'évaluer l'adaptation de la réponse à l'incident et de déterminer si les parties prenantes sont les bonnes. En clair, vérifier que la réponse est adaptée à tous les niveaux.

Ces incidents planifiés peuvent faire l'objet de gamification où quelques collaborateurs sont dans la confidence. La répétition régulière de ces simulations permet de limiter la pression et le stress lors d'une situation réelle.

Certaines sociétés vont très loin dans la mise en place de ces simulations en les combinant avec … de l'automatisation ! C'est le cas par exemple de Netflix qui a mis en place au sein de ses services du «chaos monkey». Il s'agit d'un programme chargé de générer des pannes de manière aléatoire dans les infrastructures de Netflix afin d'en améliorer la résilience. Concrètement ce programme peut aléatoirement, en production, stopper une ou plusieurs machines à n'importe quel moment.

💡 Progressivement il faut changer de paradigme pour passer de « j'espère que ça n'arrivera pas » à « je simule des incidents pour améliorer ma résilience ».

Vous n'êtes pas seul ! Il est normal de ne pas nécessairement avoir les compétences en interne pour vous auto-auditer et mettre en place les solutions adaptées... Chacun son métier.

Par ailleurs, vous l'aurez compris, la sécurité des systèmes d’information est un sujet en mouvement. C’est pourquoi, il est judicieux de vous faire accompagner de manière récurrente et sur le long terme.

Ces audits menés sur une base volontaire peuvent d'ailleurs vous aider à vous faire certifier, par exemple, sur une norme ISO, ce qui pourrait vous offrir un avantage concurrentiel.

Enfin les audits sont également importants lorsque votre entreprise rentre dans un processus de cession. Dans les phases de « due diligence », votre potentiel acquéreur va regarder tout ce qui est en place, et cette démarche volontariste préalable sera pour vous un atout considérable.

Vous êtes allé jusqu'au bout de cet article, félicitations ! Mais on ne se quittera pas sans que je vous dise une fois de plus que la clé de la sécurité des systèmes d’information est l'amélioration continue.

Ne vous blâmez pas en vous disant que vous êtes mauvais, mais ne vous confortez pas en vous disant que vous n'êtes pas le seul.

Il n'y a pas de honte à partir de loin, la seule chose inacceptable, c'est le statu quo.

💡 La seule chose constante, c'est le changement.

Nos conseils et ressources pour vos développements produit.